SingleID(IDentity as a Service)

小規模企業向けクラウド認証サービス

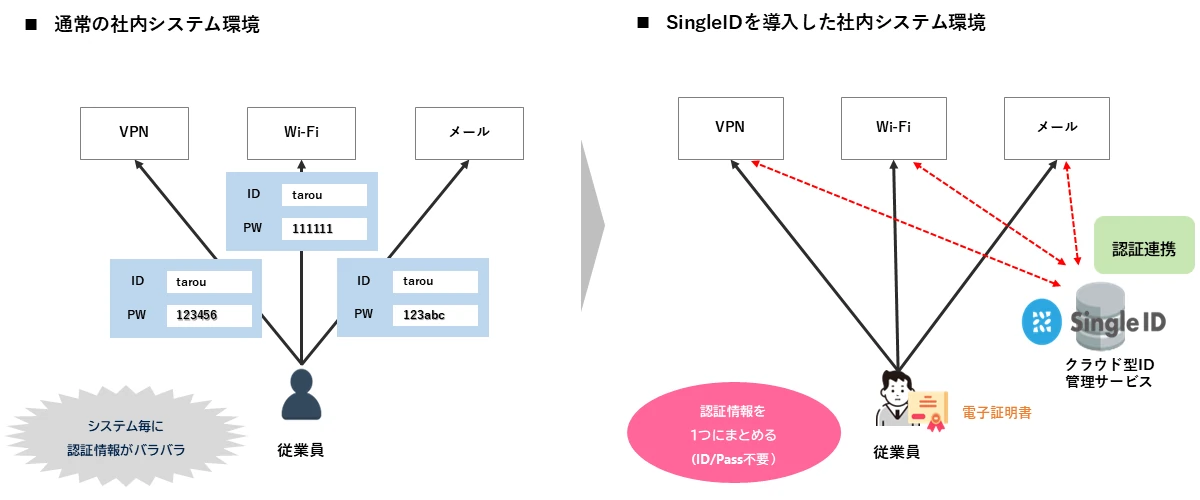

SingleIDは、RADIUS、LDAP、PKI、IdP(SAML、OIDCサポート)といった認証サーバーや認証プロトコルを統合したサービスです。これらのサーバーを構築することは不要で、契約ユーザー数5ユーザーからすぐにご利用いただくことができます。

SingleIDは、中小企業にも利用しやすい価格や内容で、ID管理とID認証をワンストップで提供することで、従来の境界型防御を採用している環境でも気軽にゼロトラストモデルを導入することができるIDaaS(IDentity as a Service)です。

クラウドRADIUS

リモートアクセスVPN(IPSec/SSLVPN)や有線/無線(IEEE802.1x認証)によって、社内のネットワークへ接続しようとするデバイスを認証することができます。

クラウドLDAP

オンプレミスやクラウドのアプリケーションを認証するために使用することができます。通常のセットアップ、メンテナンスは不要で、耐障害性にも優れています。

プライベートPKI

クライアント証明書を認証に用いることで、パスワードレスで強固な認証を実施できます。フルマネージドなPKIのため、すぐに使い始めることができます。

シングルサインオン(SSO)

SAMLやOIDCを使ったクラウドサービスのシングルサインオンが可能です。クライアント証明書を利用することで、安全にパスワードレスでログインできます。

設定診断

M365/Azure/AWSのクラウドサービスの現在の設定を可視化し、設定ミスや脆弱な設定を洗い出し、CISベンチマークによる業界標準のベストプラクティスを提示します。

脆弱性診断

脆弱性をもつルータやファイアウィールを利用していることは非常に危険です。ルータやファイアウォールの脆弱性や設定ミスを診断します。(オプション)

SingleIDとは

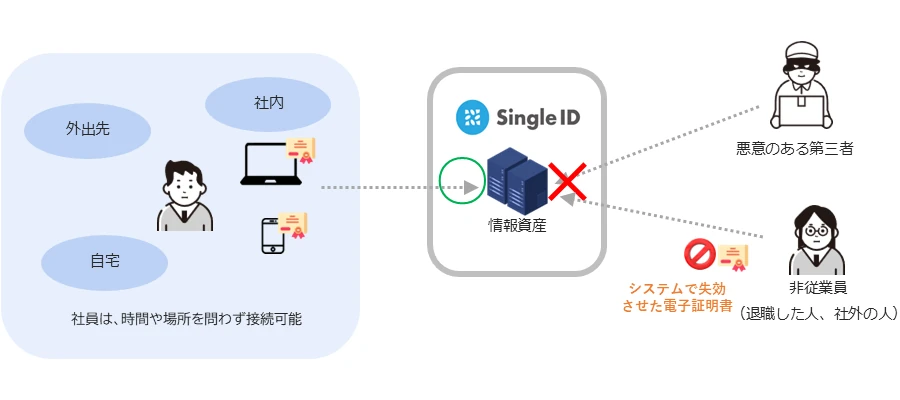

ネットワーク機器や無線アクセスポイントとクラウドの認証サービスを利用して、安全なVPN/無線LAN/リモートアクセスなどの環境に「認証」をご提供するソリューションです。

電子証明書やシングルサインオンで認証を行うことにより、接続端末の管理を確実にし、無線LANやリモートアクセスなど通信のセキュリティを高めることができ、お客様側で脆弱性対応を行う必要はありません。

活用事例① 無線LANのセキュリティと利便性の解決策

無線LANの特徴

【メリット】

電波の届く範囲であればネットワークに参加でき、自由度が高い

【デメリット】

接続している端末を把握しにくい

想定外の範囲に電波が届いている可能性がある

無線LAN

従来のセキュリティ対策では…

- 同じパスワードを使い続けると不正侵入される危険性が高くなる

- パスワード変更すると全端末設定が必要になってしまう(個別に設定は不可能)

- 無線LANは見えない電波に対して確実なセキュリティ対策を実施しなければならないが、ID・パスワードを知っている人の侵入を防ぐことが難しい

従来のパスワード認証のみの場合、社外の人物にパスワードが漏えいする(退職した社員が持っているPCに設定されたままの無線LAN設定を含む)と変更が必要になります。

→パスワードを変更すると、今まで接続していた全端末の再設定が必要になります。

電子証明書による認証を行うと「電子証明書を取得した端末」しかアクセスできないことで意図しない端末の接続を防止できます。

アクセスを停止したい場合は、該当端末の証明書を個別に無効化することで端末ごとに設定が可能で、全端末再設定などの煩わしい作業を省略でき、安心・安全なモバイルアクセス環境を運用可能です。

活用事例② YAMAHA 無線LAN『WLX』で実現するSMB向け高セキュリティ

SingleIDは、YAMAHAの無線LAN「WLX」と高い親和性を誇り、安心のネットワーク環境を実現します。中小企業向けにお手頃な価格で提供される当ソリューションは、高度なセキュリティ対策と信頼性の高いパフォーマンスを両立。最新の技術解説や活用事例については、YAMAHAのテクニカルノーツで詳細をご確認いただけます。

クラウドRADIUSを利用した無線LAN認証 | ヤマハネットワークエンジニア会

https://yne.network.yamaha.com/view/post/0/1399539

活用事例③ バッファロー 無線LAN『AirStation Proシリーズ』と「SingleIDクラウドRADIUS」の連携動作確認

メルコホールディングス(東・名 6676)グループの株式会社バッファロー(本社:愛知県名古屋市、代表取締役社長:牧 寛之、以下バッファロー)は、法人向けWi-Fiアクセスポイント「AirStation Proシリーズ」と、株式会社SingleID(本社:東京都中央区、代表取締役CEO:石川 貴章、以下SingleID)が開発・販売している中小企業向けクラウド型認証サービス「SingleIDクラウドRADIUS」との動作確認を行いました。両商品を組み合わせることで、ネットワークのユーザー認証を強化し、不正アクセスの防止を実現します。

【中小企業のネットワークセキュリティーを強化】バッファローの法人向けWi-FiアクセスポイントとSingleID社のクラウド型認証サービス 「SingleIDクラウドRADIUS」 間で相互動作確認を実施

https://www.buffalo.jp/press/detail/20240509-01.html

ネットワーク機器の連携可能例

| Aruba Instant AP | HPE Aruba Networking(アルバ) |

| Buffalo AirStation Pro | BUFFALO(バッファロー) |

| CheckPoint Quantum Spark シリーズ UTM | CheckPoint(チェック・ポイント・ソフトウェア・テクノロジーズ) |

| WatchGuard Firebox シリーズ UTM | WatchGuard(ウォッチガード・テクノロジー) |

| Fortigate NGFW | Fortinet(フォーティネット) |

| PacketiX VPN | SoftEther(ソフトイーサ) |

| TiFRONT-AP | PIOLINK(パイオリンク) |

| Sophos Firewall | Sophos(ソフォス) |

| STEALTHONE AP | ワイズ |

| SubGate AP | SubGate(サブゲート) |

| SubGate | |

| YAMAHA RTXシリーズ | YAMAHA(ヤマハ) |

| YAMAHA SWXシリーズ | |

| YAMAHA UTXシリーズ | |

| YAMAHA WLXシリーズ |

※製品名アルファベット順

※リストは確認がとれている製品であり、今後連携可能なシステムのリストは随時増加の予定です

※2025年2月現在

| Android OS |

※製品名アルファベット順

※リストは確認がとれている製品であり、今後連携可能なシステムのリストは随時増加の予定です

※2025年2月現在

| 奉行クラウド | |

| サイボウズ | |

| AWS IAM | |

| Box | |

| Chatwork | |

| CheckPoint Harmony Connect | |

| CheckPoint Quantum Spark シリーズ UTM | リモートアクセスVPN |

| Dropbox | |

| Gitea | 近日連携確認完了予定 |

| Google Workspace | |

| Microsoft 365 | カスタムドメインであること |

| Nextcloud | バージョン22以降 SSOとSAML認証プラグイン4.1.1以降であること |

| NI Collabo 360 | |

| Pleasanter | 近日連携確認完了予定 |

| Redmine | |

| Salesforce | |

| SonicWall Cloud Secure Edge | |

| Spring Securityフレームワーク | 近日連携確認完了予定 |

| Sustainsys.SAML2ライブラリ | 近日連携確認完了予定 |

| WaWaOffice |

※製品名50音アルファベット順

※リストは確認がとれている製品であり、今後連携可能なシステムのリストは随時増加の予定です

※2025年2月現在

機能概要(Q&A)

クラウドRADIUS

物理サーバーを構築、保守、または監視することなく、RADIUSプロトコルの強度とセキュリティを確保します。マネージドRADIUSを組織にすばやく導入して、Wi-Fi、VPN、スイッチ、およびネットワークデバイスに対してユーザーを安全に認証します。

RADIUSをサポートしているネットワーク機器であれば、認証可能です。

標準的なRADIUS属性に加えて、ベンダー固有アトリビュート(VSA)については、以下のベンダーの属性を設定することができます。これは、個々の属性が動作することを保証するものではないことにご注意ください。

- aerohive

- airespace

- arista

- aruba

- bluecoat

- brocade

- checkpoint

- chillispot

- cisco

- cisco.asa

- citrix

- clavister

- extreme

- f5

- fortinet

- hp

- h3c

- juniper

- meraki

- meru

- microsoft

- netscreen

- paloalto

- riverbed

- ruckus

- sonicwall

- yubico

- yamaha

2024年7月18日現在

- PAP

- CHAP

- MSCHAP

- EAP-TLS

- EAP-TTLS-PAP

- PEAP-MSCHAPv2

ただし、ワンタイムパスワード認証の場合は、以下となります。

- PAP

- EAP-TTLS-PAP

サポートしていません。

はい、サポートしています。

はい、接続可能です。

クラウドRADIUSは、固定グローバルIPアドレスの契約がないインターネット接続環境でも利用できます。ダイナミックDNSを利用する必要もありません。

特に制限なく、以下のようなインターネット接続サービスでご利用いただけます。動的グローバルIPの場合や、個別にグローバルIPが割り当てられていない共用グローバルIPの場合でも、ご利用いただけます。

クラウドRADIUSは、UDP通信で利用されることが多いですが、ネットワークが低速、不安定な場合には、認証ができないことがあります。そのような場合には、RadSecによるTCP(TLS)通信で認証を行うようにしてください。RadSecをご利用する場合には、ネットワーク機器側でRadSecをサポートしている必要があります。

- IPv6インターネット接続(IPv4 over IPv6)

- PPPoEインターネット接続

- CATVインターネット接続

- インターネット対応マンション

- スマホのデザリングやモバイルルータなど

クラウドLDAP

オンプレミスやクラウドのアプリケーションを認証するために、使用することができます。通常のセットアップ、メンテナンスは不要で、耐障害性にも優れています。

お客様アカウントのディレクトリツリーごとに、送信元IPアドレスでアクセス制限をかけることができます。初期状態では、すべての送信元IPアドレスを拒否しておりますので、クラウドLDAPを利用する際には、許可する送信元IPアドレスを設定する必要があります。

LDAPS(TCP636)をサポートしています。

LDAP(TCP389)のSTART TLSをサポートしていません。

プライベートPKI

パスワードやワンタイムパスワードの利用は、フィッシングサイトが巧妙化され、もはや安全ではありません。

デバイス認証が可能なクライアント証明書を用いることで、パスワードレスで強固な認証を実施できます。フルマネージドなPKIのため、すぐに使い始めることができます。

ありません。

追加費用なしで、何枚でもクライアント証明書を発行することができます。会社PC、自宅PC、モバイル端末など、必要に応じて、1ユーザーに何枚でもクライアント証明書を発行し、端末へインストールすることができます。

発行できます。

以下の用途でご利用になれます。

- クライアント認証

- 電子メールの保護

- スマートカードログオン

ユーザーの以下の情報をクライアント証明書の サブジェクトの代替名(SAN)に指定できます。

- メールアドレス

- UPN(ユーザー名@ドメイン名)

以下の期間を設定可能です。クライアント証明書の発行日から設定した期間、経過した日がクライアント証明書の有効期限となります。

- 1年

- 5年

- 10年(デフォルト)

ユーザーに設定されているメールアドレス宛に、クライアント証明書のダウンロードリンクを送信することができます。ユーザーは、そのダウンロードリンクをクリックして、P12形式のクライアント証明書+CAの中間証明書/ルート証明書+秘密鍵をインストールしたい端末へダウンロードすることができます。

はい、可能です。

クライアント証明書は、プライベートPKIで、1か月間保管されています。発行してから、1か月間が経過すると、再送することはできません。

はい、あります。

ダウンロードリンクの有効期限は、1週間です。1週間が経過するとダウンロードできなくなります。ダウンロードする必要がある場合には、ダウンロードリンクを再送してください。

再送可能な期間は、証明書を発行してから1か月間です。

はい、 証明書失効リスト(CRL)をサポートしています。

クライアント証明書のCRL配布ポイント(CDP)に指定されているURLから証明書失効リスト(CRL)をダウンロードできます。

CRLの有効期間は、10日間です。

いいえ、OCSPをサポートしていません。

いいえ、できません。

一度、失効させた証明書はご利用になれません。新たに証明書を発行してください。

シングルサインオン(SSO)

複数のクラウドサービスを利用しているユーザーは、同一のパスワードを設定していることが多いですが、非常に危険です。SingleIDのアカウントで複数のクラウドサービスのアカウントを統合し、クライアント証明書認証など強固な認証方式を利用できます。

サービス契約情報等

プライバシーポリシー

https://www.singleid.jp/privacypolicy/

SLA

https://www.singleid.jp/sla/

著作権情報等

※各会社名・商品名などが記載されている場合は、一般に各社の商標または登録商標です。