現代の企業ネットワークにおいて、セキュリティ対策は単一の手法ではなく、多層的な防御が求められています。従来の境界型セキュリティ(UTM)やエンドポイントセキュリティ(アンチウイルスソフト)に加え、ゼロトラストの概念を取り入れたSASE(Secure Access Service Edge)が注目されています。

本記事では、これらのセキュリティ対策が排他的ではなく、それぞれが重要な役割を持っていることを解説します。

1. 従来の境界型セキュリティの役割

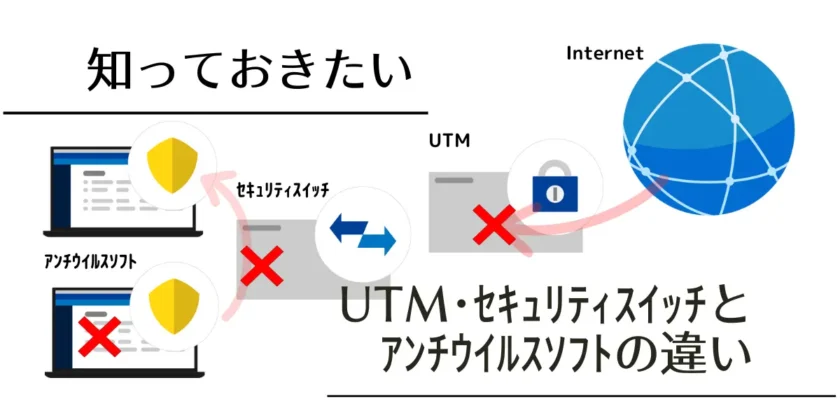

境界型セキュリティは、企業のネットワークとインターネットの境界で脅威をブロックするための仕組みです。具体的な技術としては、

- UTM(統合脅威管理):ファイアウォール、IPS/IDS、Webフィルタリング、VPNなどを統合し、外部からの脅威を防御。

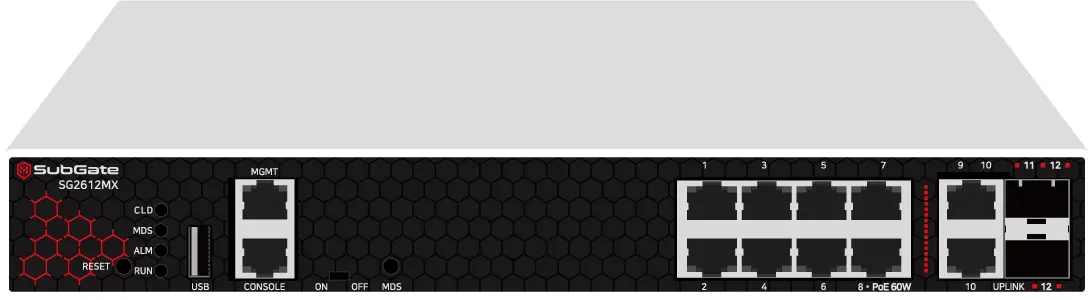

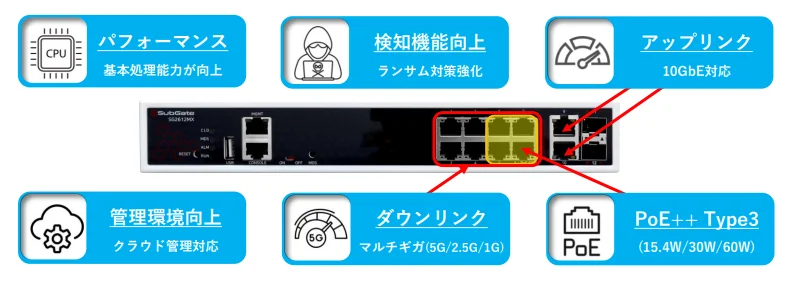

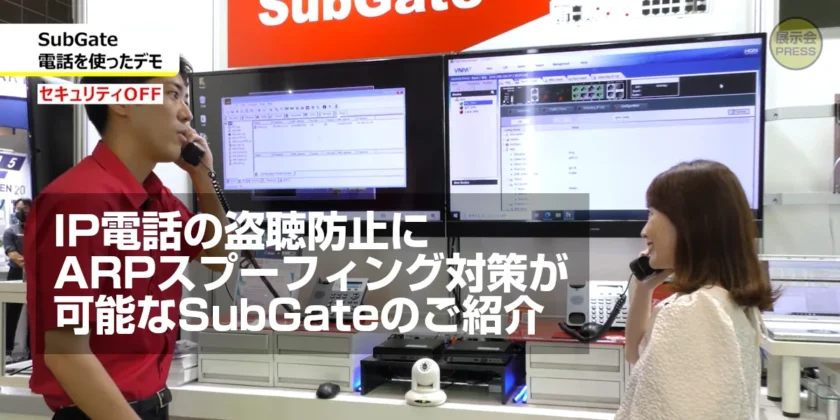

- L2セキュリティスイッチ:ネットワーク内でのマルウェアの検知と遮断、不正アクセスの防止、データ保護、リアルタイム監視などの機能を備え、安全性を高める。

- エンドポイントセキュリティ(アンチウイルスソフト):端末にインストールされ、マルウェアや不正アクセスを検知・除去。

これらは、従来の「境界を守る」アプローチとして、多くの企業で利用され続けています。

2. ゼロトラストとSASEの台頭

従来の境界型セキュリティは、オンプレミス環境では有効ですが、クラウド活用の増加やリモートワークの普及により、内部ネットワークへの信頼に依存するリスクが顕在化しました。そこで登場したのがゼロトラストとSASEです。

- ゼロトラスト:”Trust but verify”(信頼して検証する)ではなく、”Never trust, always verify”(決して信頼せず、常に検証する)という原則に基づくセキュリティモデル。

- SASE(Secure Access Service Edge):クラウドベースのセキュリティサービスを統合し、どこからでも安全にアクセスできる環境を実現する。

- SWG(Secure Web Gateway)

- CASB(Cloud Access Security Broker)

- ZTNA(Zero Trust Network Access)

- SD-WAN(Software-Defined Wide Area Network)

3. すべてのセキュリティレイヤーが重要

ネットワークセキュリティは、単独の技術で完結するものではありません。境界型セキュリティ、エンドポイント保護、ゼロトラストアーキテクチャのいずれも、相互に補完し合う関係にあります。

- 境界型セキュリティは、依然としてオンプレミス環境やレガシーシステムを保護するために重要。

- エンドポイントセキュリティは、最終的なデバイス保護として不可欠。

- ゼロトラストとSASEは、クラウド時代における認証とアクセス管理を強化。

まとめ

ネットワークセキュリティは「これだけあれば安心」というものではなく、状況に応じた多層的な防御が必要です。境界型セキュリティやエンドポイントセキュリティに加えて、ゼロトラストやSASEを組み合わせることで、より強固なセキュリティ体制を構築できます。企業の環境やニーズに応じて、最適な組み合わせを検討することが、サイバー攻撃に対する有効な対策となるでしょう。

こちらのお勧め記事を是非ご覧ください

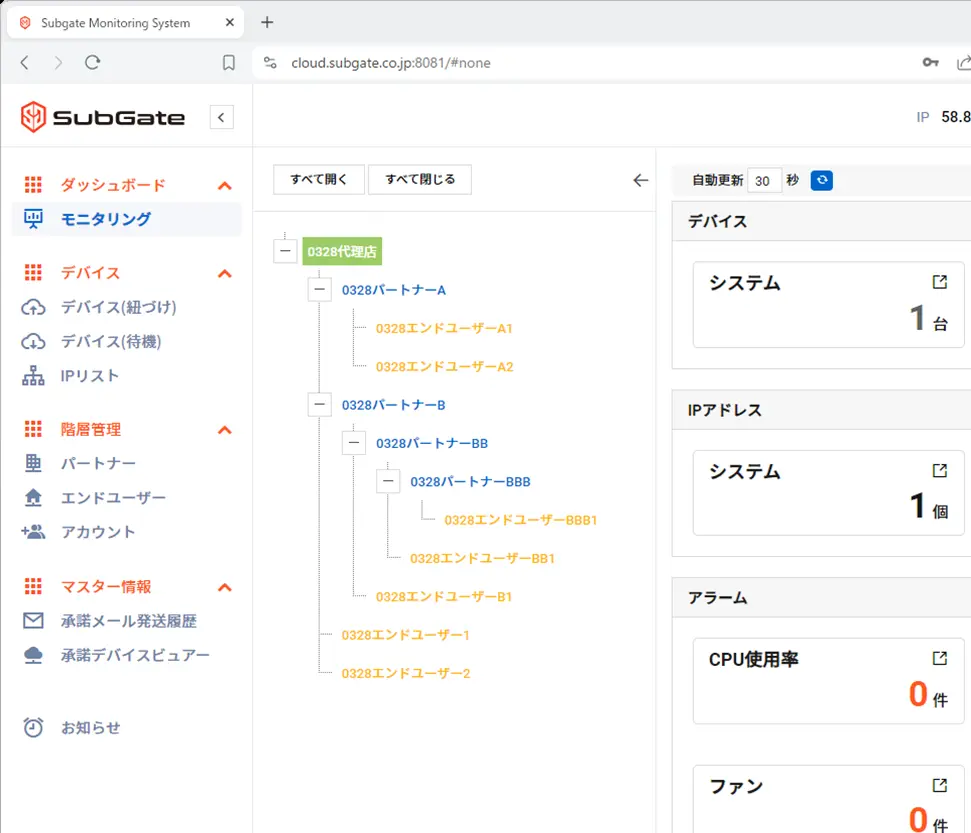

弊社が取り扱うネットワークセキュリティに関連するサービスおよび製品を、とりまとめてご紹介しています。

ネットワークのセキュリティを計画的に実施するには、こちらの記事もご参考ください。

御社にマッチするサイバーセキュリティの取り組みでお悩みの際は、是非弊社へご相談ください。